存取攻擊是指攻擊者通過不同手段非法訪問系統或網絡中的敏感資源,從而進行惡意活動。這些攻擊的目標可能包括竊取機密信息、散佈惡意軟件、繞過身份驗證、或操控資料。

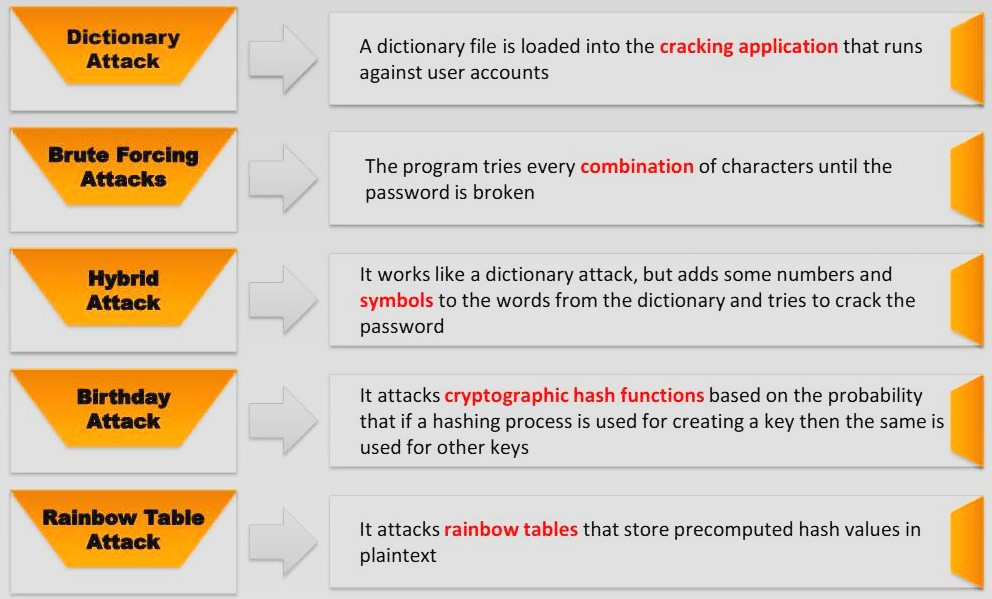

字典攻擊是通過嘗試一系列常見的詞彙或詞組來猜測用戶密碼的攻擊方式。

攻擊者使用包含常見密碼的字典,嘗試每個詞彙來匹配目標系統的密碼。由於許多用戶使用簡單或常見的密碼,這種攻擊通常能夠成功破解弱密碼。

暴力破解攻擊是通過嘗試所有可能的字符組合來猜測目標密碼的攻擊方式。

這種攻擊非常耗時且資源消耗大,但對於簡單的短密碼效果顯著。

混合攻擊結合了字典攻擊和暴力破解攻擊,攻擊者使用常見的字典詞彙,並在其前後添加數字或符號來生成更複雜的密碼猜測。

生日攻擊利用雜湊函數中的碰撞原理進行攻擊。

攻擊者通過攔截與密碼相關的雜湊值,並嘗試找到產生相同雜湊值的不同輸入,從而破解密碼。

彩虹表攻擊是通過使用預先計算的雜湊值與明文密碼的對應關係表來破解密碼。

攻擊者獲取雜湊值後,通過查找彩虹表中的對應項來快速獲取密碼。

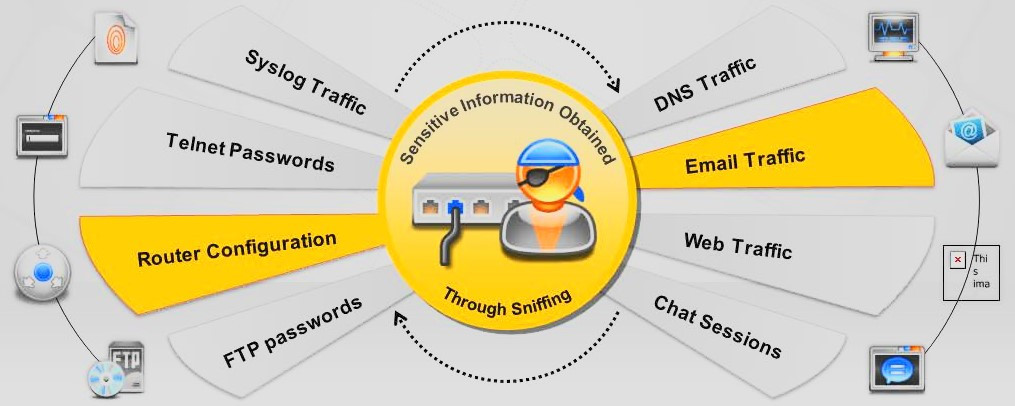

被動監聽是指攻擊者在不影響網絡通訊的情況下監聽和捕獲網絡中的資料封包。

這種技術通常發生在未加密的網絡中,攻擊者可以在網絡中靜默地監聽敏感信息。

由於被動監聽不會影響正常的網絡流量,因此很難被檢測到。這種技術常用於未加密網絡,導致機密資料被攔截。

主動監聽涉及攻擊者干預網絡通訊,通過技術手段如ARP欺騙或MAC欺騙來獲取敏感資料。

攻擊者積極參與網絡流量的控制,從而導致通訊被攔截或篡改。

主動監聽會積極干預網絡流量,從而可能導致通訊資料的洩露或篡改。

由於攻擊者控制了網絡流量,因此可以對資料進行偽裝或修改,對網絡安全造成嚴重威脅。

內部監聽是指攻擊者已經連接到內部局域網(LAN)中,並使用工具直接捕獲網絡流量。

這種技術通常由內部人員或已滲透網絡的攻擊者使用。

內部監聽通常由內部人員或已滲透的攻擊者進行,攻擊者可以獲取內部網絡中的大量機密資料,從而對組織安全造成嚴重威脅。

外部監聽是指攻擊者從外部網絡攔截資料包,通常在防火牆級別進行操作。

攻擊者可以通過不安全的網絡節點進行外部監聽,從而竊取機密信息。

外部監聽攻擊常見於公共或不安全的網絡環境,如公共Wi-Fi。攻擊者可以通過這種方式攔截大量敏感資料,對網絡安全構成風險。

無線監聽是利用無線網絡的弱點進行的攻擊。

由於無線網絡廣泛使用且容易被攻擊者接近,攻擊者可以在無線網絡範圍內攔截通訊,從而竊取敏感資料。

無線監聽由於無線網絡的開放性而容易實施,攻擊者可以在不進入目標物理網絡的情況下,竊取大量敏感資料,如未加密的通訊內容或登入憑證。

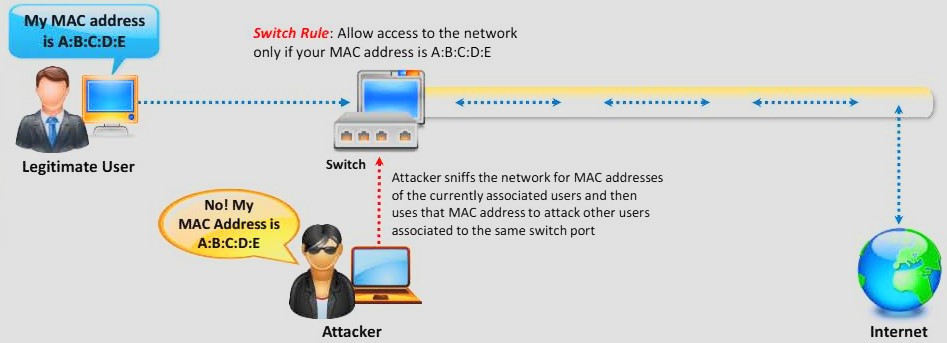

MAC地址欺騙是指攻擊者偽裝成網絡中合法用戶的MAC地址,從而獲取該用戶的網絡權限。

這種攻擊通常伴隨網絡監聽(sniffing),攻擊者首先獲取合法客戶端的MAC地址,然後將自己的MAC地址修改為該合法用戶的MAC地址。

如果欺騙成功,攻擊者就能接收所有發往該合法用戶的流量,進而冒充用戶的身份進行進一步攻擊。

MAC欺騙攻擊可用於攔截通訊、竊取資料或進行其他惡意活動。

一旦攻擊者成功完成MAC地址欺騙,他們能夠訪問網絡資源,並以合法用戶的身份進行操作,這將極大威脅網絡的安全性。

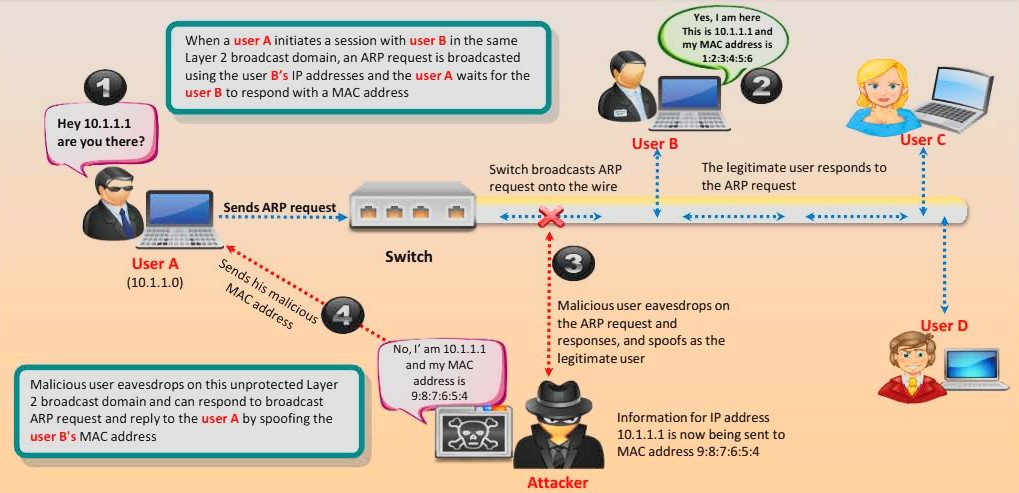

ARP(地址解析協議)中毒是一種利用ARP協議的漏洞進行的攻擊 ,攻擊者試圖將其MAC地址與受害者的IP地址關聯,從而將原本應發送給該IP地址的流量轉發給攻擊者。

在這個過程中,攻擊者通過發送偽造的ARP回應,使交換機或其他網絡設備誤以為攻擊者的MAC地址與受害者的IP地址相關聯。

ARP中毒攻擊可導致流量劫持、資料竊取,甚至是網絡中斷,對網絡的機密性和完整性構成嚴重威脅。

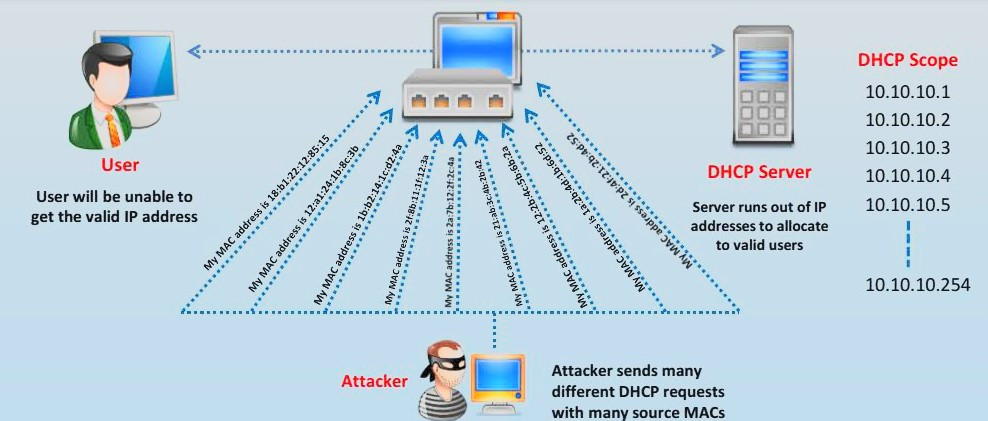

DHCP枯竭攻擊是一種旨在使DHCP伺服器無法為新設備分配IP地址的攻擊。

攻擊者通過發送大量偽造的DHCP請求來消耗伺服器的可用IP地址池,從而導致合法用戶無法獲取或續訂IP地址,最終造成拒絕服務(DoS)攻擊。

DHCP枯竭攻擊會導致合法用戶無法連接網絡,從而造成網絡不可用性,對企業和用戶的正常運行構成嚴重威脅。

DHCP Spoofing 是一種針對 DHCP(動態主機配置協議)伺服器的攻擊。

攻擊者通過設置惡意的DHCP伺服器,向網絡中的合法用戶分配偽造的IP地址或網關,從而攔截和控制受害者的網絡通訊。

攻擊者可以利用這種技術實施中間人攻擊(Man-in-the-Middle, MiTM),監控、篡改或重定向受害者的網絡流量。

DHCP欺騙攻擊會導致用戶的網絡通訊被攔截,進而引發信息洩露、資料篡改或服務中斷等問題。這種攻擊不僅會影響單個用戶,還可能擴展到整個網絡,導致更大範圍的安全問題。

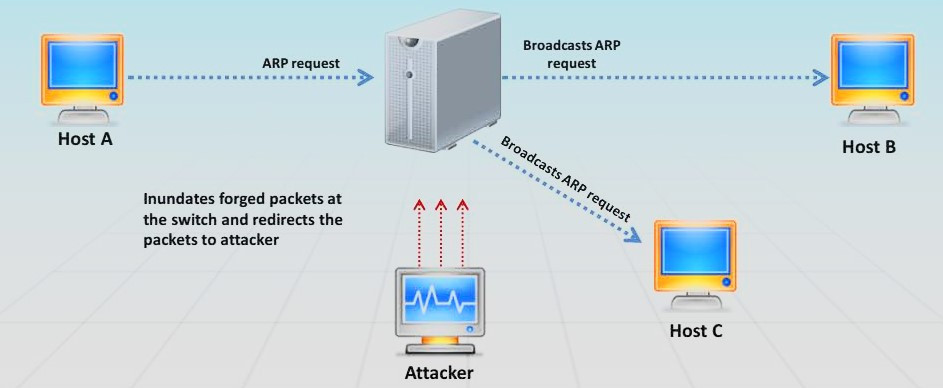

交換機端口竊取是一種監聽技術,攻擊者通過偽造目標設備的IP地址和MAC地址來劫持交換機端口上的流量。

在這種攻擊中,攻擊者利用交換機無法動態更新其地址表的弱點,將自己偽裝成合法用戶,從而接收原本發送給該用戶的資料包。

交換機端口竊取攻擊可以導致流量劫持和資料泄露,尤其是在攻擊者可以長時間不被發現的情況下,對網絡的安全性構成嚴重挑戰。

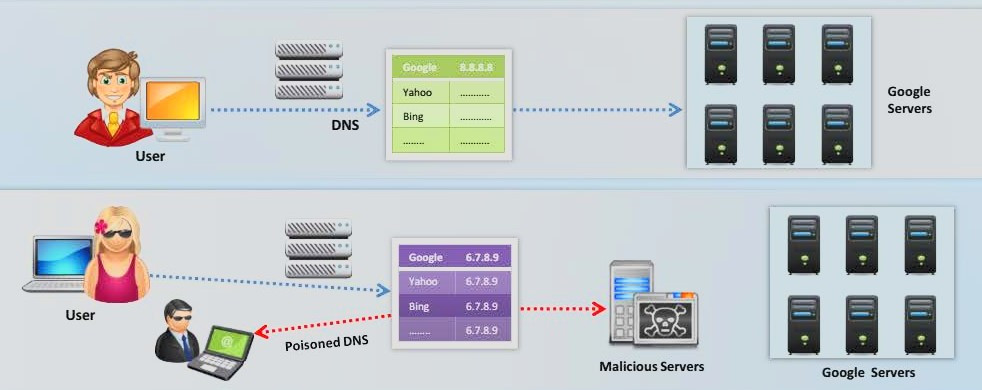

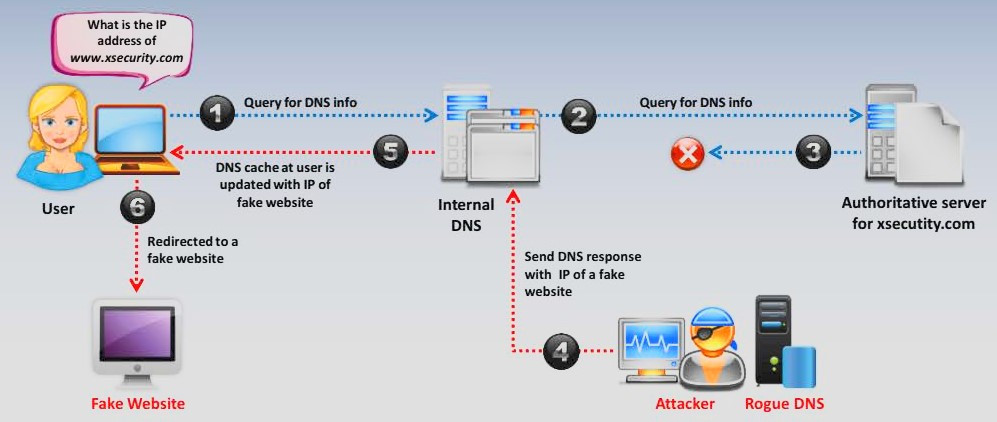

DNS欺騙(也稱為DNS污染)是攻擊者篡改DNS伺服器的資料 ,使用戶被重定向到惡意網站。

攻擊者通過修改DNS表中的IP地址,將合法域名指向其控制的伺服器,受害者在不知情的情況下訪問攻擊者的網站,從而導致信息被盜或設備被攻陷。

DNS欺騙攻擊可能導致身份盜竊、資料洩露以及惡意軟件感染。

DNS Cache Poisoning,又稱為DNS緩存污染,是一種攻擊者通過篡改DNS伺服器的緩存資料,將合法域名指向惡意伺服器的攻擊方式。

該攻擊的目的是使用戶在請求某個域名時,被重定向至攻擊者控制的伺服器,而非合法的伺服器,從而竊取敏感信息或散布惡意軟件。

DNS Cache Poisoning 攻擊會導致用戶被重定向至惡意網站,從而可能暴露於網絡釣魚攻擊、惡意軟件感染以及身份信息被竊取等風險。由於DNS緩存具有持續一段時間的特性,該攻擊的影響範圍可能擴大到大量用戶,對網絡的完整性和安全性構成嚴重威脅。

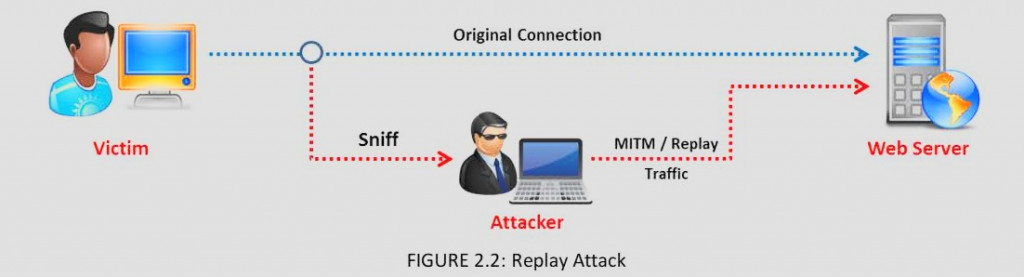

重放攻擊是中間人攻擊的一種延伸,攻擊者攔截並保存通訊過程中的有效資料 ,如身份驗證令牌,並在後續重新發送給伺服器,從而獲取未經授權的訪問權限。這種攻擊通常針對使用靜態令牌或憑證的系統,攻擊者可以利用已捕獲的資料進行偽裝訪問。

重放攻擊可能導致未經授權的資料訪問或交易操控,對金融、電子商務等領域的安全構成嚴重威脅。

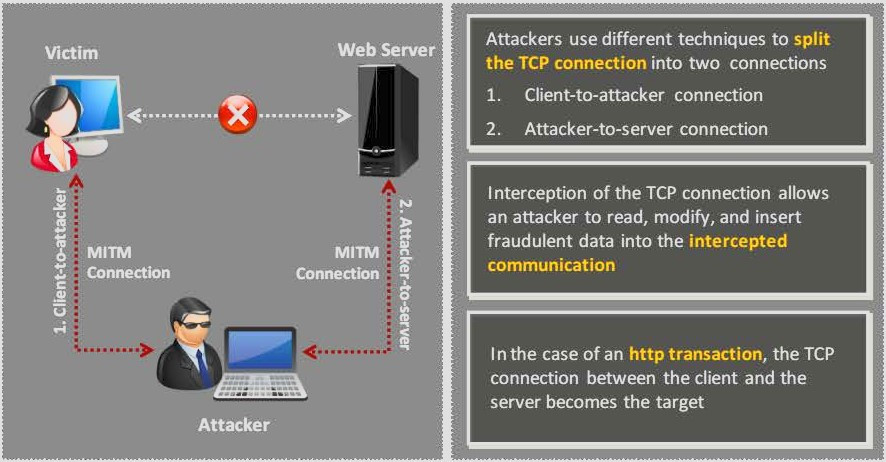

中間人攻擊是一種攻擊者在兩個通訊設備之間攔截並篡改通訊的攻擊。

攻擊者可以偽裝成雙方之間的中介,未經雙方授權而監控、修改甚至重播資料。

中間人攻擊會導致資料洩露、通訊篡改和身份偽裝,對涉及敏感信息的通訊系統構成極大風險。